In einer Welt, in der Cyberangriffe alltäglich werden, ist es wichtiger denn je, Ihr Unternehmen zu schützen. Es geht nicht nur um den Schutz vor Viren oder Hackern, sondern auch darum, Ihre Daten sicher und im Einklang mit den Datenschutzgesetzen zu halten. Ihr Unternehmen muss bereit sein, diese digitalen Herausforderungen anzunehmen. Mit dem richtigen Partner können Sie diese Aufgabe leicht meistern.

Unsere Leistungen auf dem Feld der

Cyber Security / IT-Sicherheit

Um die Einhaltung der NIS2-Richtlinie zu gewährleisten, bietet unser IT-Unternehmen ein umfassendes Dienstleistungsportfolio an um die notwendigen Anforderungen zu erfüllen.

Backups & Datensicherung

Essenzieller Schutz durch professionelle Datensicherung: Unsere maßgeschneiderten Lösungen bieten umfassende Sicherheit für Ihre Unternehmensdaten, inklusive Compliance mit Datenschutzrichtlinien und DSGVO. Mit Strategien für lokale und Cloud-Backups, virtuelle Maschinen und Verschlüsselung, stellen wir die Resilienz Ihres Unternehmens gegenüber Datenverlust sicher

Echtzeit-Monitoring der IT

Unser Service garantiert durch ständige Überwachung und Protokollierung einen störungsfreien IT-Betrieb. Frühzeitige Erkennung von Soft- und Hardwareproblemen ermöglicht proaktive Maßnahmen, um Ausfälle zu verhindern. Inklusive Alarmauslösung bei Anomalien, rechtzeitiger Installation wichtiger Updates und lückenloser Dokumentation aller Prozesse. Sichern Sie mit unserem IT-Monitoring den nahtlosen Betrieb Ihrer IT-Infrastruktur und erhöhen Sie Ihre Betriebssicherheit

Individuelle Firewall-Lösungen

Unsere Firewalls bilden die essenzielle Barriere zwischen Ihrem Unternehmensnetzwerk und externen Bedrohungen. Durch maßgeschneiderte, selbstlernende Regeln blockieren wir effektiv gefährliche oder unberechtigte Datenströme, ohne den legitimen Datenverkehr zu beeinträchtigen. Optimiert für jedes Unternehmensumfeld, garantieren unsere Konfigurationen die Sicherheit Ihrer Daten und Systeme als Kernbestandteil Ihrer IT-Sicherheitsstrategie.

Umfassender E-Mail-Schutz mit fortschrittlicher Anti-Spam-Technologie

Unsere Lösungen scannen jede E-Mail auf Spam und Viren, bevor sie Ihren Server erreicht, und sorgen so für einen sauberen Posteingang. Mit der neuesten KI-gestützten Technologie von führenden IT-Security-Herstellern gewährleisten wir eine effiziente Filterung ohne Fehlalarme, schützen vor Phishing und sichern sensible Daten durch E-Mail-Verschlüsselung.

Effizientes Anti-Virus-Management für Ihre Unternehmens-IT

Wir sorgen mit zentral gesteuerter, stets aktueller Anti-Virus-Technologie für optimalen Schutz vor schädlichen Websites, Downloads und E-Mails. Unsere Lösungen nutzen modernste Technologien, die Systembelastungen minimieren und die Leistung Ihrer IT-Infrastruktur erhalten, ohne die Arbeitsperformance zu beeinträchtigen.

Spezialisiertes IT-Audit für maximale Sicherheit

Unser Prozess identifiziert Schwachstellen in Ihrer IT-Infrastruktur, dokumentiert den aktuellen Sicherheitsstatus und bietet ein detailliertes Gutachten mit Handlungsempfehlungen. Inklusive Netzwerkplan und Inventar, unterstützt es die Einhaltung der DSGVO und fördert kaufmännische Sorgfalt.

Interessante Aritkel zum Thema IT-Sicherheit in Österreich

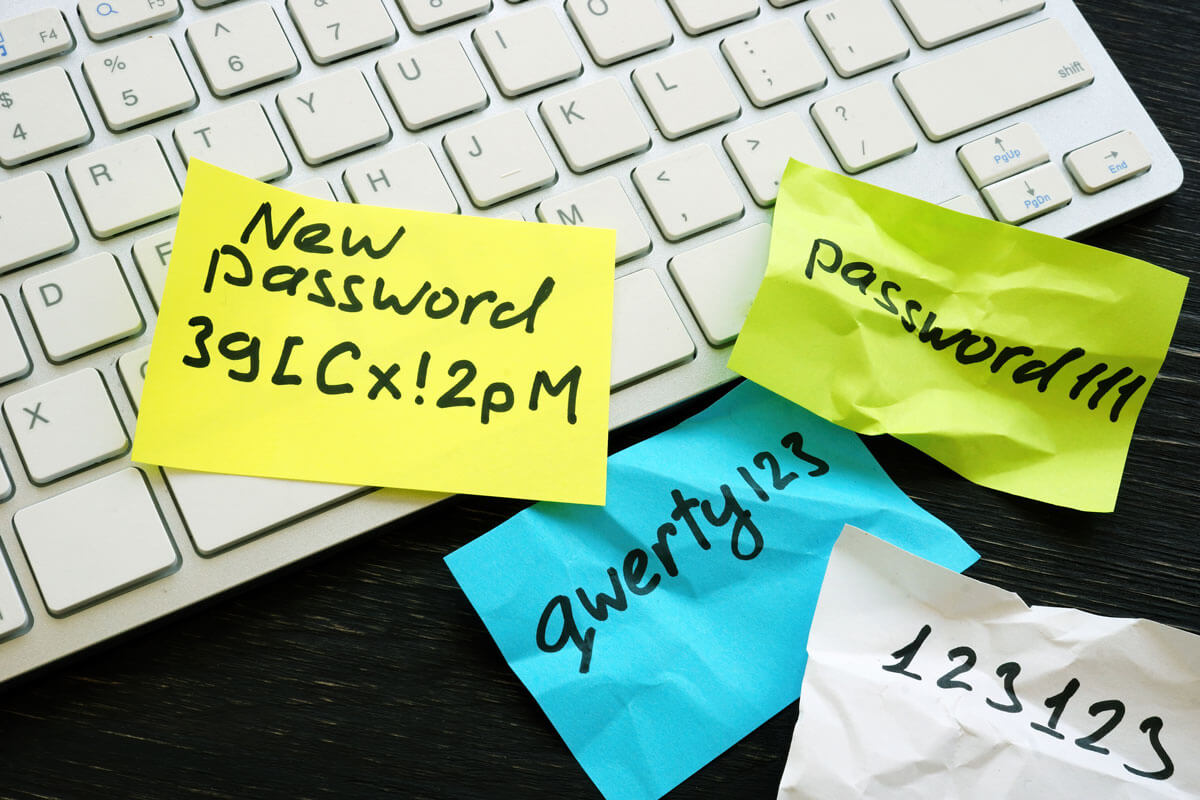

Passwörter sicher verwalten – Strategien und Technologien zum Schutz Ihrer digitalen Identität

In der digitalen Welt sind sichere Passwörter der Schlüssel zum Schutz Ihrer Daten. Erfahren Sie, wie Passwort-Manager helfen können, Ihre digitale Sicherheit zu stärken, und lernen Sie die besten Praktiken zur Passwortverwaltung kennen.

FAQs

Kostenlose Cyber-Security Beratung

„*“ zeigt erforderliche Felder an